Jason Hughes氏による『テスラネットワーク脆弱性レポート』と題したファイルが公開されています。モビリティの自動化を進める上で、ホワイトハッカーが果たす役割の重要性を具体的に示したレポートです。はたして、ホワイトハッカーが果たす役割とは? 井上猛雄さんの解説をお届けします。

走るコンピュータとなった自動車が狙われている?

モビリティの電動化、コネクテッド化が進み、いま自動車メーカーでは自動運転や自律運転の実用化に向けた熾烈な競争が展開されていることはご存知のとおりです。そのような状況で、ある意味では自動車は「走るコンピュータ」となり、知能ロボットのような存在になりつつあると言ってもよいでしょう。

最近の自動車は、自動ブレーキや前車追従機能、レーンキープアシスト(LKA)などの運転支援を行う「ADAS」(先進運転支援システム)が当たり前になりつつありますが、こういった機能のほとんどは車載の電子制御システムが担っています。また近未来の自動運転や自律運転のためには、自動車同士、あるいは自動車と各種インフラ(道路情報システムなど)が通信しあい、クラウドと本格的にコネクテッドされる必要があります。

このように走るコンピュータという観点で自動車を捉えた場合、当然ながら気になってくるのはサイバーセキュリティの重要性です。悪意あるブラックハッカーが、コンピュータシステムに入り込んで、悪さをする可能性がないとは絶対に言い切れません。たとえば、自動車の専用ネットワークを経由し、中枢コンピュータ(ECU=Electronic Control Unit)をハックして、システム情報を窃取したり、システム自体を乗っ取って、思うままに電子制御システムをコントロールしてしまう恐れもあります。

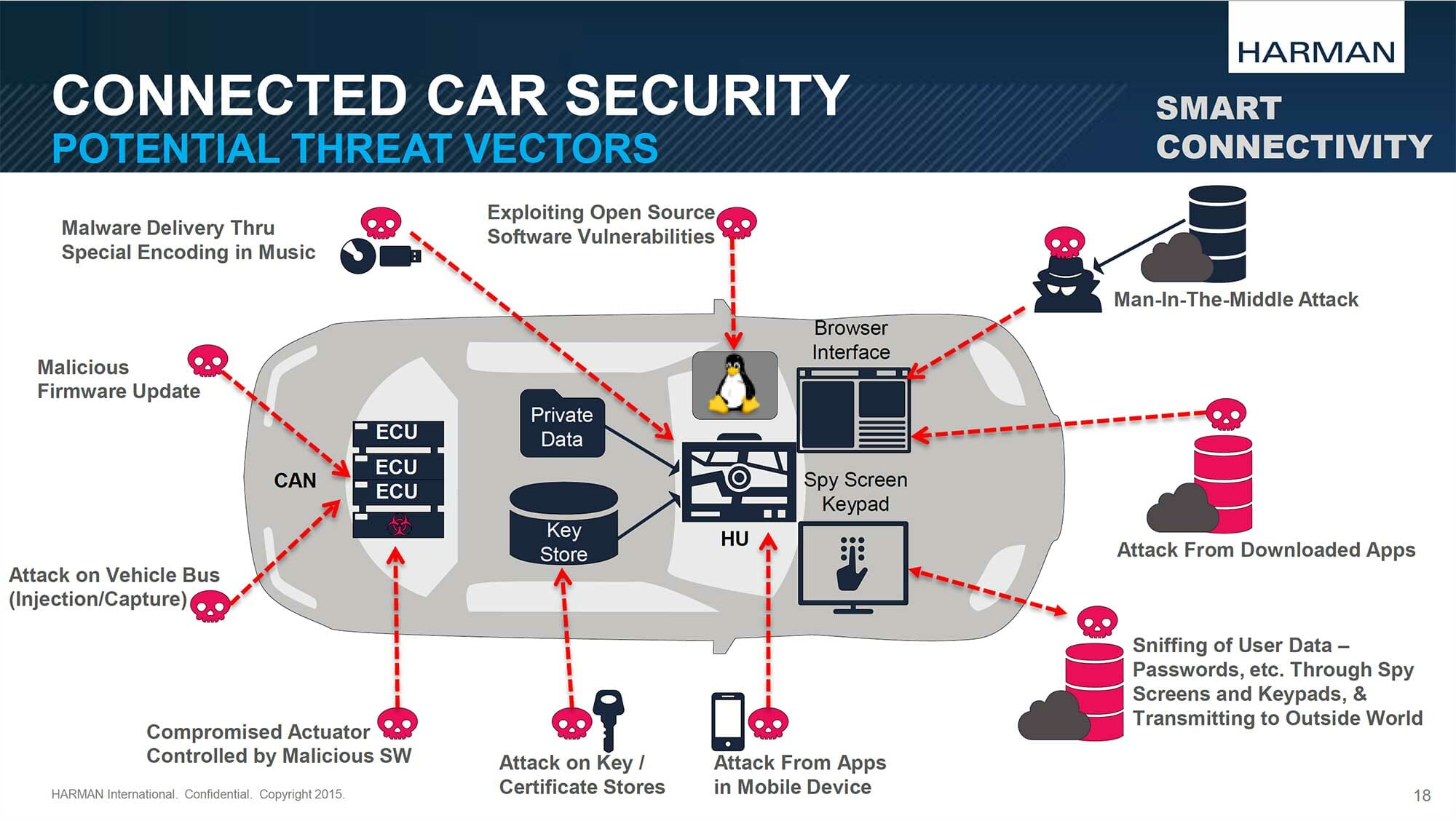

コネクテッドカーにおける侵入経路と潜在的な脅威の可能性

出典:HARMAN社『HARMAN TECHNOROGGY&INNOVATION STRATEGY』

特にやっかいな点は、自動車にはコンピュータと異なる特有のリスクがあることです。電子制御システムが誤動作を誘発されることになれば、ドライバーや同乗者の安全性だけでなく、周囲の人々や他車両への危害につながります。車両が無線ネットワークとつながった場合は、複数の車両に対して同時に攻撃が行われる可能性もあり、ある意味ではテロのような社会的な混乱を引き起こすことまで考えられるでしょう。

また自動車の走行履歴、位置情報、車載インフォテインメント(IVI)からのコンテンツ情報や、それに付随する個人情報などを窃取されるかもしれません。今後はEVの充電スタンドで課金情報がやり取りされることも想定され、クレジットカード情報なども狙われる対象になりそうです。

検証された自動車ハッキングの歴史と脅威を振り返る……

感度の高いEVsmartブログ読者の皆さんは、こういうことが決して絵空ごとの杞憂でないことを知っていると思います。この数年で電子制御システムなどの脆弱性が数多く指摘され、実際に検証されてきたからです。

2010年以降、自動車の制御ネットワーク「CAN」(Controller Area Network)を中心として、「LIN」(Local Internet Network)、「FlexRay」、「車載Ethernet」などの通信ネットワークも使われるようになっています。

特に狙われるのはCANプロトコルの脆弱性を突いた攻撃です。車両の診断用コネクタである「OBD-IIコネクタ」を介して、車載制御ネットワークに侵入し、不正なパケットを注入する、あるいはECUのソフトウェアを改ざんして、車両の中枢機能を乗っ取る事案も報告されています。

これまでの自動車関連のセキュリティ脅威についてザックリと確認してみましょう。まず2010年にCAN経由でドアロックが操作できることが指摘されました。またCAN経由のみならず、Bluetoothや携帯電話網といった外部からの広範囲な侵入経路の可能性も明らかになりました。スマートキー(PKES)の脆弱性から、電波信号を中継して離れた場所で第三者がドア開錠やエンジン始動ができることも取り上げられました。

また2013年のDEFCON(米国で開催される最大規模のハッカーの祭典)では、ハイブリッド車のFord EscapeとトヨタPriusに対して、CAN経由での有線ハッキング実験が行われ、ブレーキの無効化やステアリング制御の乗っ取りの可能性が示唆されました。

2015年にも、GMのドライバー向けサービス「OnStar」の脆弱性のため、無線通信の偽装から第三者に遠隔操作されたり、Jaguar Land Roverのソフトウェアの欠陥から、意図せずにロックが開いてしまうという報道もありました。

さらにDEFCON23では、2名の研究者によってFCAUS(旧クライスラー)の2014年式Jeep Cherokeeについて、携帯電話網からECUのファームウェアを書き換え、自動車の操舵を完全に遠隔から実行する方法がアナウンスされました。その結果、旧クライスラーは約140万台ものリコールに対応せざるをえなくなってしまいました。

2015年以降は、自動運転に関わるセンサに対しての攻撃方法が報告されています。カメラなどを誤認識させたり、超音波センサやLiDARの反射波を吸収したり、信号発生器などで攪乱する方法が示されています。

ハッカーフレンドリーな企業イメージを打ち出すことの重要性

このように自動車に対する多くの脅威が見つかるなかで、メーカーも様々な対策を講じてきました。脅威の報告については、ブラックハッカーやハクティビスト(社会的な主張を目的とした悪意あるハッカー)がWebを通じて、脆弱性を突然公開するというケースだけでなく、ホワイトハッカー(高度なスキルをシステムの脆弱性を見出すなど善良な目的に活用するスペシャリスト)が自動車メーカーに善意の報告をしてくれることも多くありました。

前者の場合は、そもそも悪意があったり、イデオロギー的な主義主張のため、メーカー側でリスクをコントロールすることが難しいのですが、後者の場合は彼らと上手に付き合うことで、逆にメーカーにとって有益な情報をもたらしてくれることが考えられます。そこで最近では、ハッカーフレンドリーな企業イメージを打ち出して、彼らと積極的に対話することで協力を仰ぐことも増えています。

たとえば、その代表的な自動車メーカーがテスラです。同社はホワイトハッカーに協力してもらい、自社のソフトウェアの改善を重ねてきました。2014年から「バグ報奨金プログラム」を開始し、現在はバグひとつにつき最高で1万5000ドルの報奨金を出しています。その結果、これまでにホワイトハッカーに対して、数十万ドルが支払われたそうです。

さらに昨年には、世界最大規模のハッキングイベント「Pwn2Own」で新設された自動車ハッキング部門において、テスラが「Tesla Model 3」を課題に取り上げ、コンテストの勝者に賞金と実車を提供して注目を浴びました。このときは2名のハッカーチームが、Model 3のインフォティンメントシステムの脆弱性を発見して優勝しました。

【関連記事】

●ハッキングコンテストの自動車部門にテスラがモデル3を提供(2020年1月12日 )

テスラに関する過去のビッグハッキングがネットで話題に

実は、これも最近のことですが、Jason Hughes(ジェイソン・ヒューズ)氏という大変有名なホワイトハッカーが、2017年にテスラのビッグハックに成功したことをGoogle Docsに公開して、大きな話題を呼んでいます。

このとき発見された脆弱性を突かれると、ブラックハッカーによってテスラのフリート全体をリモートで制御できてしまう恐れがあったのです。下手をすると前出のクライスラーのときのように、世界中のテスラ車両が悪意ある人間の支配下に入って、広範囲にわたるテロが行われてしまう危険さえありました。

このハッキング過程に関する詳細なレポートの原文は以下の通りです。ここにはヒューズが具体的にどのようにテスラ社のサーバをハックし、そのコネクションに成功したのか、車両をコントロール下に置いたのかについて、そのログ情報なども含めて掲載されています。

【原文】

Tesla Network Vulnerability Report – 2017-03-24 (Annotated)

ここでは、主な要点だけを説明します。

テスラの一連のバグチェーンを見つけたヒューズは、テスラ社内にある「Mothership」と呼ばれるメイン管理サーバにアクセスすることに成功しました。このサーバは、顧客のフリートと通信し、テスラ・モバイル・アプリなどの内容を受信する内部サーバであり、あらゆる種類のリモートコマンドを送れます。

Mothershipを掌握した彼にとっては、他のデータベースに入ることも容易でした。ヒューズは他のテスラ車両のVIN番号(車両認証番号)など、フリート内の車両に関する情報をハックしました。そして他車両に対しても、コマンドでコントロールできるようになったのです。

テスラでは約3年前にホワイトハッカーによって致命的なバグが発見されたが、彼の協力によって未然に対策を講じられた。

すでに当時、テスラには自動でクルマを呼び寄せることが可能な「Summon機能」がリリースされており、テスラオーナーは車庫入れなどに利用していました。そこでヒューズはVPNを張ってMotershipにアクセスし、自分の車両にコマンドを送って制御を試みたのです。すると位置特定からロック解除、さらに車両を移動させることもできてしまったそうです。

ヒューズが、この脆弱性についての事実を、テスラのソフトウェア・セキュリティチームのメンバーに報告したところ、彼は驚愕してしまったとのことでした。そして徹夜で原因となったバグチェーンを修正したのです。

およそ3年前の出来事とはいえ、このレポートを読むと、高度なコンピュータ技術を持ったホワイトハッカーが、いかに未来の自動運転車の安全性に貢献できるかということを理解できると思います。逆に言えば悪意あるブラックハッカーや、特定の主張を持ったハクティビストが、世界中の自動運転車をリモートで操作し、テロに近い攻撃を行えるという危険性も十分にはらんでいるということがわかります。

この出来事を機に、テスラは車両のネットワークとセキュリティを厳重に守るため、ホワイトハッカーとの関係をより強化し、最大限の努力を続けるようになりました。その表れが前出の「Pwn2Own」での実車提供にもつながっているのです。

今後、自動運転車はiPhoneをハッキングするような感覚で攻撃者のターゲットになっていくでしょう。悪夢のような出来事が起きることを未然に防ぐためには、テスラに限らず、各自動車メーカーが善良なるホワイトハッカーを味方につけ、彼らをパートナーとして重視しながら、セキュリティホールを埋める努力を日夜続けていく必要があると思います。

(取材・文/井上 猛雄)

コメント